Blog Edukacyjny ODUK: Inspiracje i wskazówki

Polecane artykuły

Streszczenie aktu 3 "Kordiana": kluczowe wątki i ich znaczenie

Streszczenie 3. aktu dramatu "Kordian" J. Słowackiego - losy tytułowego bohatera w carskim więzieniu, jego rozpaczliwa rozmowa z Mikołajem I na temat położenia Polski oraz dramatyczna decyzja Kordiana o odebraniu sobie życia.

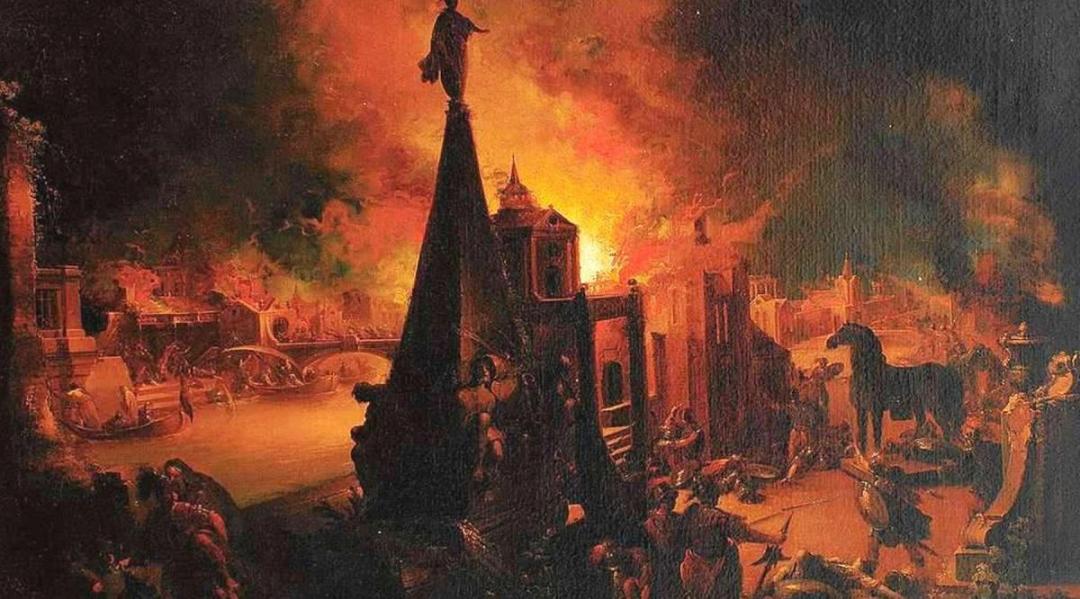

Wina i kara w literaturze: Refleksja nad moralnością i ludzkim losem

Motyw winy i kary w literaturze od starożytności po dzieła współczesne. Analiza problemu moralności, sprawiedliwości, ludzkiej natury i losu bohaterów tragedii.

"Kamienie na szaniec": najbardziej inspirujące cytaty i ich znaczenie

Poznaj najsłynniejsze i najbardziej inspirujące cytaty z książki "Kamienie na szaniec" Aleksandra Kamińskiego oraz ich głęboką wymowę. Zobacz, jakie przesłanie niosą ze sobą słowa młodych bohaterskich konspiratorów walczących z okupantem.

Jak napisać odwołanie na studia: Krok po kroku przewodnik

Jak przygotować argumenty i treść skutecznego odwołania na studia? Poradnik krok po kroku z przykładami jak odwołać się od decyzji rekrutacyjnej.

LO Małachowianka dziennik: sprawdź elektroniczny dziennik ucznia

Elektroniczny dziennik szkolny LO Małachowianki w Rzeszowie. Sprawdź oceny, frekwencję oraz zadania domowe dziecka.

Książki o dzieciach: inspirujące lektury dla najmłodszych czytelników

Książki o dzieciach inspirują wyobraźnię, uczą empatii, poszerzają słownictwo. Przewodnik po najciekawszych lekturach dla najmłodszych, w tym bajkach o świętach. Jak czytanie wpływa na rozwój maluchów?

Kategoria Lektury

Miłość w literaturze: Odwieczny motyw, który porusza serca czytelników

Miłość w literaturze - od antyku po współczesność motyw uczucia fascynował pisarzy. Portrety zakochanych i ich dramaty poruszają czytelników przez wieki. Jak różne oblicza miłości inspirowały twórców?

Charakterystyka Augusta z "Lalki" - Główne cechy postaci i analiza

August postac z lalki - analiza motywacji i metod działania szukającego fortuny bohatera powieści Bolesława Prusa. Poznaj charakterystyczne cechy i sposób myślenia Augusta.

Motyw podróży w "Kordianie": analiza i jego znaczenie dla fabuły

Analiza motywu podróży Kordiana w dramacie Słowackiego - jego kluczowego znaczenia dla fabuły, symboliki i wpływu na losy głównego bohatera.

Odprawa posłów greckich test: Sprawdziany dla miłośników literatury

Wskazówki i przykładowe pytania pomocne w przygotowaniu się do testu, kartkówki lub sprawdzianu z lektury „Odprawa posłów greckich”. Przeczytaj i powtórz najważniejsze informacje przed sprawdzianem z „Odprawy”.

Podstawówka

Notatki do egzaminu ósmoklasisty z matematyki: Przygotowanie

Notatki i wskazówki jak przygotować się do egzaminu ósmoklasisty z matematyki - materiały do nauki, zadania, arkusze, planowanie i organizacja powtórek, analiza błędów, skuteczne metody.

Jakie upominki wybrać dla dzieci na Mikołajki?

Jak wybrać odpowiednie upominki mikołajkowe dla dzieci? Podpowiadamy, na co zwrócić uwagę szukając prezentów dla dziewczynek i chłopców w różnym wieku. Sprawdź nasze propozycje zabawek, gier, książek i gadżetów.

Licznik wakacji: ile dni pozostało do wymarzonego urlopu?

Licznik wakacji podpowie Ci, ile dokładnie dni zostało do wyczekiwanego odpoczynku. Sprawdź, kiedy zaczynają się tegoroczne wakacje i przerwy świąteczne w Twoim regionie.

Filmy idealne na wakacje: relaksuj się przed ekranem!

Szukasz filmów na wakacyjny wypoczynek? Sprawdź nasze zestawienie najlepszych komedii, filmów przygodowych i romansów! Dowiesz się, które produkcje poprawią Ci humor i pozwolą zrelaksować się przed ekranem. Polecamy zwłaszcza kultowe hity z lat 90., idealne na letni seans.

Pomysły na urodziny dla dziecka: Znajdź idealny prezent!

Poszukujesz pomysłu na prezent urodzinowy dla dziecka? Sprawdź konkretne propozycje upominków - zabawek, gier, gadżetów. Poradnik pomoże trafnie wybrać i zaskoczyć solenizanta!

Co kupić w sklepiku szkolnym: Zdrowe przekąski i artykuły szkolne

Sklepik szkolny to nie tylko miejsce, gdzie można kupić zdrowe przekąski i napoje dla dzieci, ale też artykuły papiernicze oraz szkolne akcesoria przydatne na co dzień. Sprawdź, co jeszcze znajdziesz w ofercie!